Hexo个性化配置

_config.yml配置文件说明

站点基本信息

1 | # 站点名称 |

站点的 URL 结构

1 | # URL 前缀,例如如果站点部署在子目录下,需要设置此项 |

这里将permalink:

permalink: :title/

设置站点的时间格式和时区

1 | # 时间格式 |

配置站点的分页功能

1 | # 每页显示的文章数 |

配置404页面

在站点根目录创建一个名为404的新文件夹,然后在其中创建一个新页面:

1 | cd hexo-site |

确保relative_link已禁用

1 | relative_link: false |

能否将用户重定向到 404 页面取决于网站托管服务商或 Web 服务器的设置,而非 Hexo 的设置。例如,如果您使用 Nginx 作为服务器,您还需要在nginx.conf文件中配置 404 页面。

使用NexT主题

NexT 主题

github地址:

https://github.com/next-theme/hexo-theme-next

详细安装说明:

https://theme-next.js.org/docs/getting-started/installation.html

安装

使用npm安装

1 | cd hexo-site |

或者你可以克隆整个存储库:

1 | cd hexo-site |

启用主题

修改:Hexo的 _config.yml 文件

1 | theme: next |

默认主题是:landscape

复制主题配置文件

将主题的配置文件复制到根目录,命名为:_config.next.yml

1 | cd hexo-site |

然后相关配置都是修改 _config.next.yml 这个配置文件

选择方案

Scheme 是 NexT 支持的一个功能,通过使用 Scheme,NexT 可以为您提供不同的视图。

到目前为止,NexT 支持 4 种方案,它们是:

- Muse→ Default Scheme,这是NexT的初始版本。使用黑白色调,主要看起来很干净。

- Mist→ Muse 的更紧凑版本,具有整洁的单列视图。

- Pisces→ 双列方案,像邻居的女儿一样新鲜。

- Gemini→ 看起来像双鱼座,但有明显的带阴影的柱块,看起来更加敏感。

可以通过编辑来更改方案NexT 配置文件,搜索scheme关键字

1 | # Schemes |

这里选Pisces

侧边栏头像设置

1 | # Sidebar Avatar |

将头像图片avatar.jpg 放到 ./source/images/ 目录中

配置菜单项

菜单设置项包含 3 个值:

1 | Key: /link/ || icon |

- Key→ 是菜单项的名称(home、archives等)。如果在语言中可以找到此菜单的翻译,则将加载此翻译;如果没有,Key则将使用名称。

- 分隔符之前的值||(/link/)→ 是您网站内相对 URL 的目标链接。

- ||分隔符 ( ) →后的值icon是 Font Awesome 图标的名称。该图标的名称可以在Font Awesome [https://fontawesome.com/search]

中找。

默认情况下,所有菜单项均被注释掉,以确保您可以在备用主题配置中覆盖它们。

这里修改为:

1 | menu: |

社交链接

1 | # 社交链接设置 |

配置Tags页面

Next主题默认没有Tags页面,点击左侧菜单“标签”会进入一个404页面

只需要增加一个tags页面,将页面类型设置为tags 即可

先增加页面

1 | > hexo new page tags |

再修改页面 ./source/tags/index.md ,设置类型

1 | --- |

上面菜单已经配置好了,直接重启看效果

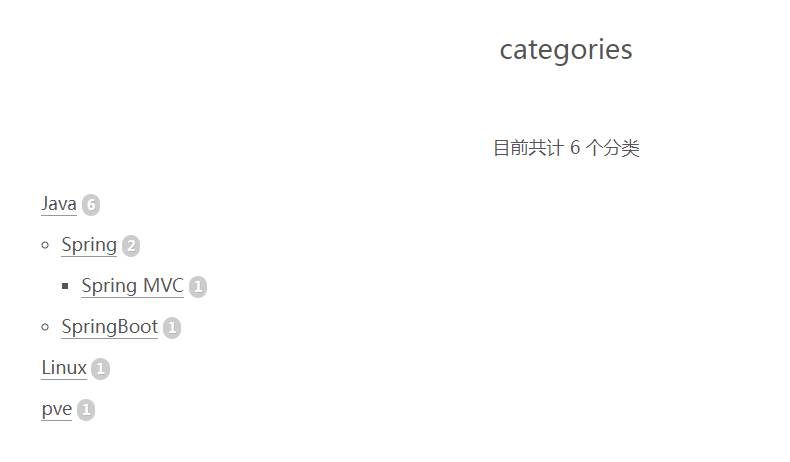

配置Categories页面

默认也是没有Categories页面的

配置同 tags,type设置为:categories

增加页面

1 | hexo new page categories |

页面./source/categories/index.md 内容修改为:

1 | --- |

配置About页面

categories和tags是系统已经定义好的类型,系统会自动填充内容到里面。

about页面就不行了,得自己写

首先创建页面

1 | hexo new page about |

然后再修改页面:./source/about/index.md

内容如:

1 | --- |

帖子元数据设置

NexT 支持帖子创建日期、帖子更新日期和帖子类别显示。

1 | # Post meta display settings |

关闭“更新于”

文章字数统计

安装:hexo-word-counter

1 | npm install hexo-word-counter |

Hexo配置(_config.yml)中增加:

1 | #文章字数和阅读时间 |

Next中有默认设置

1 | symbols_count_time: |

Next默认显示字数和阅读时长

其他设置

测试时注意:这些设置一般需要重启服务后才能生效

回到顶部

1 | back2top: |

阅读进度条

1 | reading_progress: |

启用书签支持

1 | bookmark: |

用户只需点击页面左上角的书签图标即可保存滚动位置。当他们下次访问你的博客时,他们可以自动恢复到上一次滚动位置。

深色模式

1 | # Dark Mode |